CyberSécurité

Comment les risques sont-ils mesurés ?

Le risque de cybersécurité correspond au potentiel de perte ou de préjudice résultant de l’endommagement d’une ressource informatique, susceptible d’entraîner un vol de propriété intellectuelle, une perte financière, une atteinte à la réputation, et des amendes légales ou réglementaires. En mesurant les risques, les entreprises peuvent optimiser les actions permettant de mieux les gérer, et s’assurer ainsi qu’il n’y a pas d’obstacles aux objectifs commerciaux.

La mesure du cyberrisque implique généralement toutes les étapes suivantes :

- Identifier les ressources et définir leur priorité. L’évaluation des risques de cybersécurité commence par la compréhension des ressources de l’entreprise et la définition de leur priorité, en établissant celles dont la perte, l’exposition ou l’endommagement pourrait avoir un impact sur les opérations.

- Identifier les vulnérabilités. Toutes les vulnérabilités susceptibles de laisser une menace causer des dommages sont identifiées à l’aide de l’analyse automatique des vulnérabilités, des tests d’intrusion, ou de l’utilisation d’une base de données de vulnérabilités telle que la base de données nationale des vulnérabilités du NIST.

- Évaluer la probabilité d’un incident de sécurité. La probabilité qu’une vulnérabilité puisse être exploitée est évaluée, et la vulnérabilité en question est alors classée comme élevée, moyenne ou faible.

- Calculer l’impact de la menace. L’impact probable ou le dommage que pourrait causer une menace à une ressource est calculé et classé comme élevé, moyen ou faible.

- Calculer le risque.Risque = Menace x Vulnérabilité x Ressource. À partir de cette équation, l’entreprise peut mesurer chaque risque.

- Créer une matrice de risques pour la planification des corrections. Enfin, la matrice de risques est établie, les deux axes représentant la probabilité et l’impact.

- Risque = Probabilité x Impact. À partir de cette valeur, chaque risque est classé comme élevé, moyen ou faible, à la suite de quoi les stratégies de réduction appropriées sont mises en œuvre.

Une stratégie de cybersécurité inclut différents éléments :

- Logiciel antivirus. Les solutions antivirus comportant des fonctionnalités heuristiques qui recherchent et signalent les activités suspectes offrent une plus forte protection que les solutions classiques basées sur des signatures.

- Contrôles de sécurité du réseau. Les pare-feu et les systèmes de protection contre les intrusions peuvent identifier des menaces de sécurité potentielles, et les bloquer à partir de règles de sécurité.

- Solutions d’intégrité des données. Ces produits vérifient les adresses IP sources pour confirmer que les fichiers entrants proviennent de sources connues et de confiance uniquement.

- Analyse comportementale. Ces systèmes analysent les comportements des fichiers et des réseaux en fonction de comportements « normaux » prédéfinis. Ils envoient ensuite des alertes ou effectuent des actions automatiques pour bloquer une violation ou l’empêcher de se poursuivre.

- Stratégies et procédures. Les stratégies de gestion des risques, de gestion de la chaîne logistique, de la réponse aux incidents, etc. permettent de renforcer la cybersécurité.

Quelques partenaires :

Gestion de gros volumes

Maîtrise des dossiers réseaux

Forte de son expertise dans le domaine la société Hopcloud vous accompagne sur votre projet de gestion des données .

Nous sommes spécialisés sur la gestion des gros volumes phénomène " Big DATAS " . Sélectionner les bonnes technologies , le type de matériel selon l'utilisation dédiée ,virtualisation, partages sur réseau , partages applicatifs , accès distants ISO ...

Nous sommes partenaire QNAP depuis 2008 , pour une connaissance optimale des produits de gamme Tpe , PME et grands comptes .

Evaluez votre maturité Selon la taille de votre organisation et sa complexité, un audit plus approfondi pourra être réalisé pour vous permettre de vous situer précisément et prioriser les actions à mener

Notre vision La gouvernance des données ne peut être ni décrétée, ni déployée, ni achetée sur étagère.La gouvernance des données est une nouvelle culture, que chaque organisation est tenue de s’approprier et de développer pour réussir sa transformation digitale.

Présentation de QNAP

QNAP (Quality Network Appliance Provider) se consacre à fournir des solutions complètes dans le développement logiciel, la conception matérielle et la fabrication interne. Se concentrant sur le stockage, le réseau et les innovations intelligentes en matière de vidéo, QNAP présente désormais une solution de NAS cloud révolutionnaire qui rejoint notre écosystème de logiciels de pointe par abonnement et de canaux de services diversifiés. QNAP conçoit le NAS comme étant plus qu'un simple stockage et a créé une infrastructure réseau dans le cloud pour que les utilisateurs puissent héberger et développer l'analyse de l'intelligence artificielle, l'edge computing et l'intégration des données sur leurs solutions QNAP.

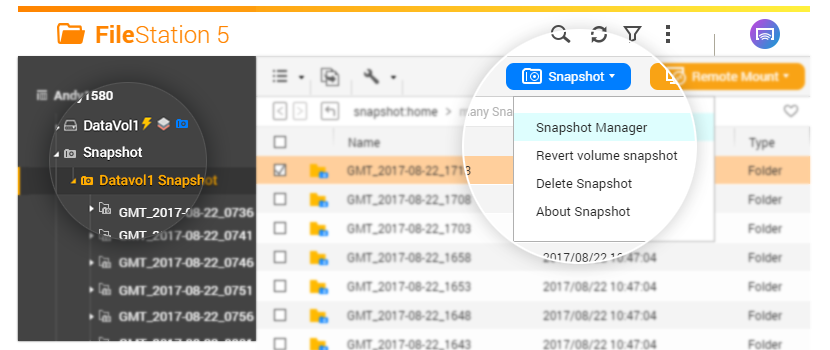

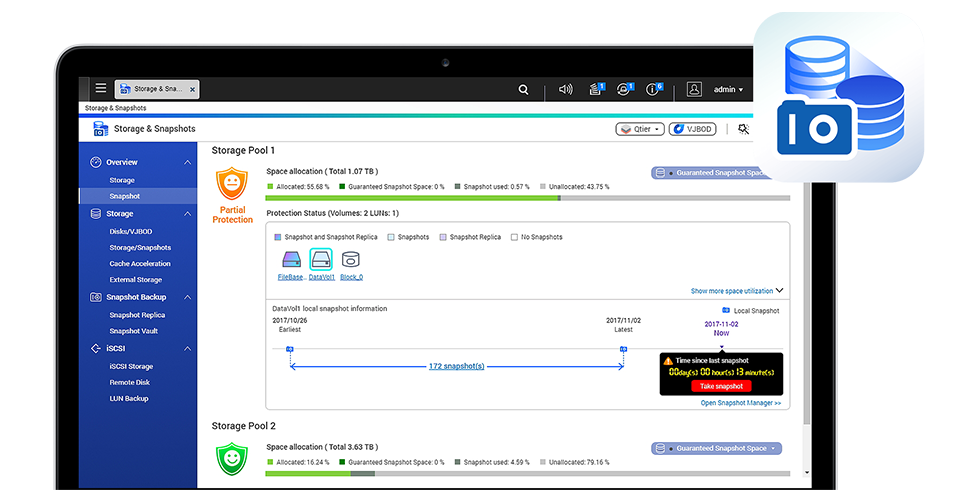

Snapshots

« Storage & Snapshots » est l'application intégrée pour la gestion du stockage et des snapshots du NAS de QNAP. Elle propose une interface intuitive qui vous permet de créer efficacement des espaces de stockage NAS, de configurer des pools RAID et de stockage, de configurer la mise en cache SSD, d'étendre la capacité de stockage et d'activer la protection et la restauration des snapshots, en gardant vos données stockées en toute sécurité.

Application de sauvegarde cliente

vous aide à sauvegarder les appareils Windows sur un NAS QNAP. Ou, sélectionner un serveur FTP ou WebDAV sur Internet en tant que destination. Vous pouvez facilement sauvegarder la totalité des lecteurs de disque ou des documents, fichiers multimédias et des e-mails. Un mode de sauvegarde automatique est également disponible pour synchroniser les modifications en temps réel vers la destination.

Niveau blocs :

Puisque QNAP effectue des snapshots de niveau blocs, ils nécessitent moins d’espace que les snapshots de niveau fichiers. Avec les snapshots de niveau fichiers, si vous apportez même une petite modification à un fichier, vous devez enregistrer la totalité du fichier vers le snapshot. Mais avec les snapshots de niveau blocs, vous n’avez besoin d’enregistrer que les blocs modifiés dans le fichier.

Solution de virtualisation embarquée !

Virtualization Station est un hyperviseur puissant sur vos appliances QNAP qui vous permet de créer un environnement de virtualisation rentable. Virtualization Station prend en charge de nombreux systèmes d'exploitation tels que Windows, Linux et QuTScloud. En fonction des ressources système disponibles, vous pouvez configurer et exécuter plusieurs machines virtuelles. Il prend également en charge de nombreuses fonctions de gestion des ressources et d'accélération, offrant ainsi une plate-forme de virtualisation abordable offrant des performances exceptionnelles.